Stage « Sécuriser un réseau» [email protected]

36 Slides284.50 KB

Stage « Sécuriser un réseau» [email protected]

PROGRAMME Sécurité au niveau des clients. Sécurité au niveau architecture. Sécurité au niveau des serveurs. [email protected]

Sécurité au niveau des clients Reconstruction d’un poste : – Rembo. – Ghost WinDrvExpert. – Ghost réseau. Sauvegarde de la base de registre : – Sous DOS. – ERU. – ScanReg. [email protected]

Sécurité au niveau des clients Protection d’un poste : – Contre les virus (Antivirus). – Contre les spywares (Ad-Aware). – Contre les attaques : (Firewall personnel). Personnalisation de l’environnement : Scripts – Lecteurs réseaux. – Lancement d’un programme. [email protected]

Sécurité au niveau des clients Configuration d’un poste : – Local : Poledit, Tweak, WindConf. – Distant : Stratégie et Scripts (.reg). – Cacher le chemin d’un logiciel (CallProlog). Limiter l’accès à Internet : – Proxy (Wingate, Squid). – Black Lists. – Permettre ou interdire l’accès à Internet (web oui.bat et web non.bat) [email protected]

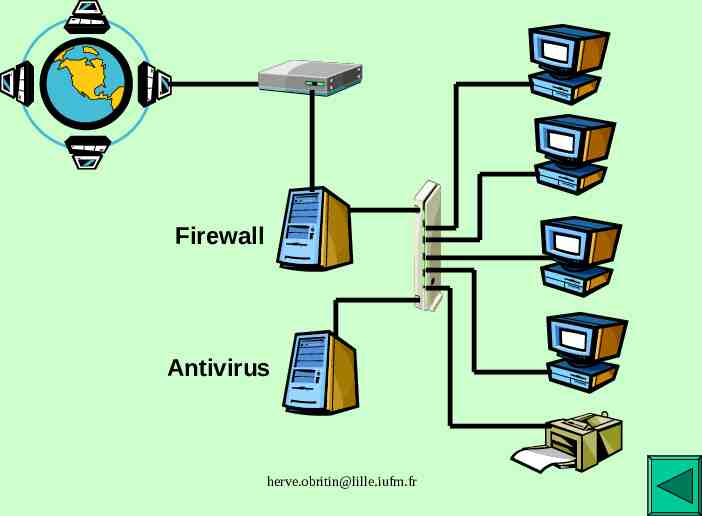

Sécurité au niveau architecture Serveur d’antivirus – Symantec Antivirus Corporate. Firewall : – Machine dédiée avec 2 cartes réseau et un logiciel de routage : WinRoute, Symantec Enterprise Firewall – Kwartz. Exemple de câblage : [email protected]

Sécurité au niveau des serveurs Système d ’exploitation : – Différents droits sous Kwartz. – Permissions sur les partages et sur la sécurité sous NT. Matériel : – Onduleur. – RAID. – Serveur de secours. [email protected]

Sécurité au niveau des serveurs Sauvegarde déportée : – NT : Logiciel AbeBackup, Commandes AT. – Kwartz : Tâches planifiées. [email protected]

Firewall Antivirus [email protected]

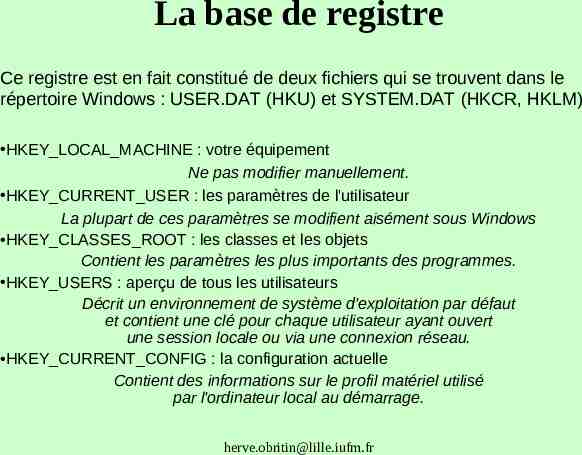

La base de registre Ce registre est en fait constitué de deux fichiers qui se trouvent dans le répertoire Windows : USER.DAT (HKU) et SYSTEM.DAT (HKCR, HKLM) HKEY LOCAL MACHINE : votre équipement Ne pas modifier manuellement. HKEY CURRENT USER : les paramètres de l'utilisateur La plupart de ces paramètres se modifient aisément sous Windows HKEY CLASSES ROOT : les classes et les objets Contient les paramètres les plus importants des programmes. HKEY USERS : aperçu de tous les utilisateurs Décrit un environnement de système d'exploitation par défaut et contient une clé pour chaque utilisateur ayant ouvert une session locale ou via une connexion réseau. HKEY CURRENT CONFIG : la configuration actuelle Contient des informations sur le profil matériel utilisé par l'ordinateur local au démarrage. [email protected]

La base de registre Une HKEY (clé racine) contient des clés. Une clé contient des valeurs. Une donnée est affectée à chaque valeur. – Valeur Chaîne. – Valeur Binaire. – Valeur DWORD (4 octets). On peut rechercher une clé. On peut modifier une clé. On peut créer une clé. On peut exporter la totalité ou une branche du registre. [email protected]

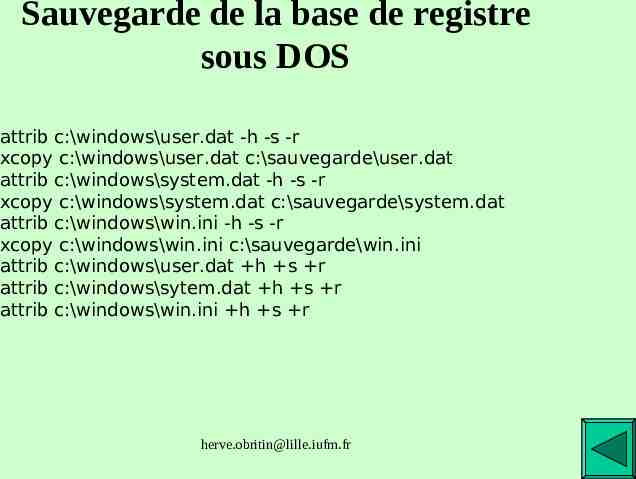

Sauvegarde de la base de registre sous DOS attrib c:\windows\user.dat -h -s -r xcopy c:\windows\user.dat c:\sauvegarde\user.dat attrib c:\windows\system.dat -h -s -r xcopy c:\windows\system.dat c:\sauvegarde\system.dat attrib c:\windows\win.ini -h -s -r xcopy c:\windows\win.ini c:\sauvegarde\win.ini attrib c:\windows\user.dat h s r attrib c:\windows\sytem.dat h s r attrib c:\windows\win.ini h s r [email protected]

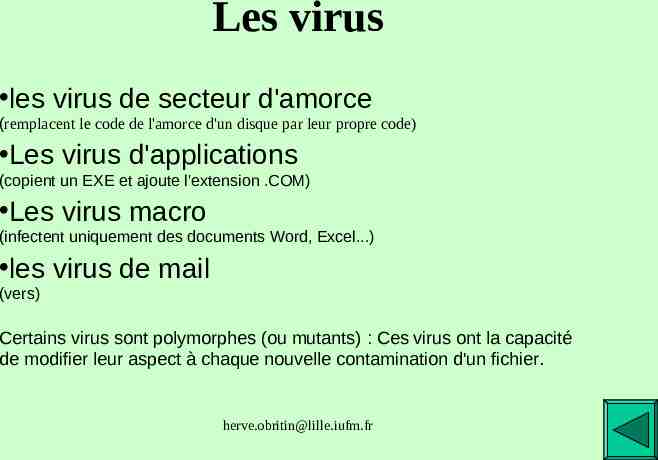

Les virus les virus de secteur d'amorce (remplacent le code de l'amorce d'un disque par leur propre code) Les virus d'applications (copient un EXE et ajoute l'extension .COM) Les virus macro (infectent uniquement des documents Word, Excel.) les virus de mail (vers) Certains virus sont polymorphes (ou mutants) : Ces virus ont la capacité de modifier leur aspect à chaque nouvelle contamination d'un fichier. [email protected]

Les spywares Un spyware, "espiogiciel" ou "logiciel espion", est un programme ou un sous-programme conçu dans le but de collecter des données personnelles sur ses utilisateurs et de les envoyer à son concepteur ou à un tiers via internet ou tout autre réseau informatique, sans avoir obtenu au préalable une autorisation explicite et éclairée desdits utilisateurs. Les spywares peuvent être intégrés ou externalisés. Ils sont parfois visibles ou ce sont des mouchards. Exemple : Gator, New.net, SaveNow, TopText, Alexa, Webhancer, Radiate, Cydoor, Conducent, Onflow, Web300, KaZaA, Babylon Translator, GetRight, Go!Zilla, Download Accelerator, Cute FTP, PKZip, iMesh. Protections : Ad-Aware, Firewall. [email protected]

Les attaques Par Courrier Electronique Le spamming désigne l'action d'envoyer un message non souhaité et dérangeant - appelé "spam" - à une personne ou à un groupe de personnes, généralement dans un but promotionnel ou publicitaire. Le mailbombing est une technique d'attaque basique qui consiste à envoyer des centaines, des milliers voire des dizaines de milliers de messages appelés "mailbombs" à un unique destinataire, dans un but évidemment malveillant. Protections : ne pas répondre, prévenir le serveur SMTP du spammeur à [email protected] ou [email protected], Firewall. [email protected]

Les attaques Par un Troyen Le cheval de Troie (ou Trojan Horse) est un programme qui effectue certaines actions à votre insu comme ouvrir une porte dérobée, permettant alors à n'importe qui de prendre le contrôle de votre ordinateur. Il peut également collecter des informations (documents, login, mot de passe), écrire ou effacer des fichiers. Protections : Ne pas laisser de partages sans mot de passe. Antivirus à jour. The Cleaner. Firewall [email protected]

Les attaques Attaque directe : Nuke Le nuking consiste à faire parvenir à un client un flots d’informations envoyées par paquet (IP) en essayant d'utiliser une faille du système d'exploitation concerné. Un ordinateur non protégé contre le torpillage subira des conséquences visibles de son utilisateur. Parfois, selon le genre de torpille lancée, Windows 9x ou Windows NT (les systèmes les plus concernés par ce problème mais ce ne sont pas les seuls) plantera en affichant le fameux écran bleu de la mort (Blue Screen Of the Death BSOD), restera totalement figé, ou certaines des applications que vous utilisiez seront déconnectées. Protection : Firewall [email protected]

Firewall Personnel Zone Alarm Un firewall permet de filtrer les données IP entrantes et sortantes en examinant les données de contrôle des paquets IP. La philosophie est la suivante : Tout ce qui n’est pas expressément autorisé est interdit. Il convient simplement de configurer au préalable le firewall, afin de lui dire ce qu'il doit laisser passer et ce qu'il doit bloquer : Ce sont les règles de filtrage. On fait la différence entre le réseau local et Internet [email protected]

Script rem Logon basique rem --- contenu originel du script logon.bat --rem @echo off net time \\%server% /set /yes net use h: /home /yes net use p: \\%server%\programmes if exist %0\.\%user%.bat call %0\.\%user%.bat rem --------------------------------------------if exist %0\.\%group%.bat call %0\.\%groupr%.bat [email protected]

Script rem ------------------ pour BCDI et Butinage 2 ---------net use W: \\%server%\progrw rem ------------------------------------------------------rem ---pour faciliter l'accès aux dossiers public et commun du groupe, et tour cd-net use U: \\%server%\public net use Q: \\%server%\commun net use I: \\Tour cd\images.iso rem les lecteurs I, T et U seront accessibles dans le poste de travail [email protected]

Script rem -----------------------------------------------------rem ---pour l'acces internet----------------------rem ---installation du client kwartz--------------\\%server%\programmes\kwartz\kwartz-auth.exe rem ----------------------------------------------rem ---test du type de machine----if %arch% Win2K goto Win2K rem sinon .continuer pour win9598. [email protected]

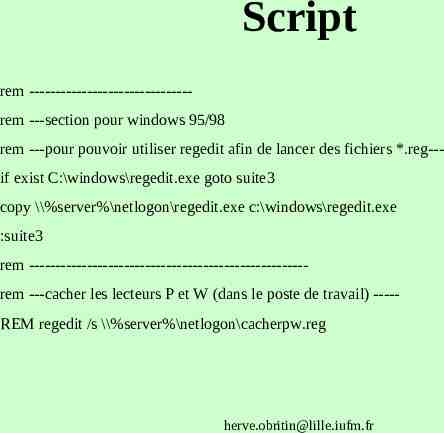

Script rem ------------------------------rem ---section pour windows 95/98 rem ---pour pouvoir utiliser regedit afin de lancer des fichiers *.reg--if exist C:\windows\regedit.exe goto suite3 copy \\%server%\netlogon\regedit.exe c:\windows\regedit.exe :suite3 rem ----------------------------------------------------rem ---cacher les lecteurs P et W (dans le poste de travail) ----REM regedit /s \\%server%\netlogon\cacherpw.reg [email protected]

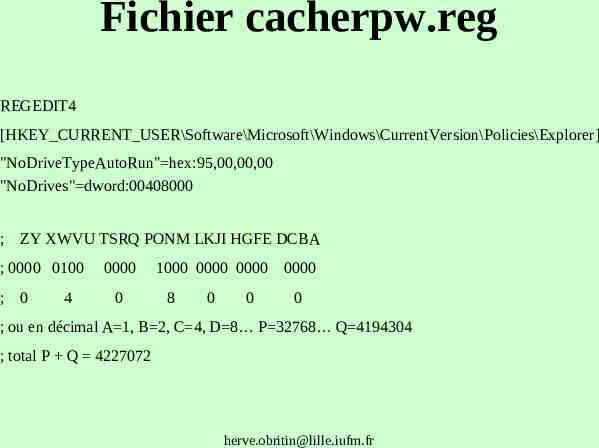

Fichier cacherpw.reg REGEDIT4 [HKEY CURRENT USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer] "NoDriveTypeAutoRun" hex:95,00,00,00 "NoDrives" dword:00408000 ; ZY XWVU TSRQ PONM LKJI HGFE DCBA ; 0000 0100 ; 0 4 0000 0 1000 0000 0000 0000 8 0 0 0 ; ou en décimal A 1, B 2, C 4, D 8 P 32768 Q 4194304 ; total P Q 4227072 [email protected]

Fichier bride.reg REGEDIT4 [HKEY CURRENT USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer] "NoDrives" dword:0001800D Cacher disques "NoFind" dword:00000001 Rechercher "NoStartMenuSubFolders" dword:00000001 Au dessus de démarrer "NoRun" dword:00000001 Exécuter "NofavoritesMenu" dword:00000001 Favoris "NoSetFolders" dword:00000001 Panneau de configuration "NoWindowsUpdate" dword:00000001 Windows Update "NoSetActiveDesktop" dword:00000001 Active Desktop "NoRecentDocsMenu" dword:00000001 Documents "NoFileMenu" dword:00000000 Menu Fichier dans les barres de menu "NoViewContextMenu" dword:00000001 Pas de clic droit "NoSetTaskBar" dword:00000001 Barre des tâches et menu démarrer "NoFolderOptions" dword:00000001 Option des dossiers "NoSaveSettings" hex:01,00,00,00 Ne pas enregistrer en quittant "ClearRecentDocsOnExit" hex:01,00,00,00 Effacer documents récents REGEDIT 4 [HKEY CURRENT USER\Software\Policies\Microsoft\InternetExplorer\ControlPanel] "HomePage" dword:00000001 Ne pas modifier la page d ’accueil [email protected]

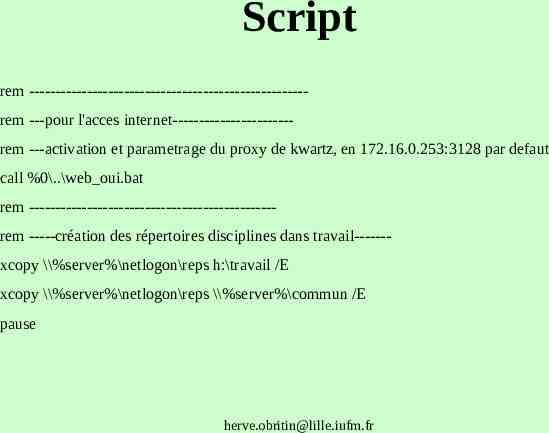

Script rem ----------------------------------------------------rem ---pour l'acces internet----------------------rem ---activation et parametrage du proxy de kwartz, en 172.16.0.253:3128 par defaut call %0\.\web oui.bat rem ----------------------------------------------rem -----création des répertoires disciplines dans travail------xcopy \\%server%\netlogon\reps h:\travail /E xcopy \\%server%\netlogon\reps \\%server%\commun /E pause [email protected]

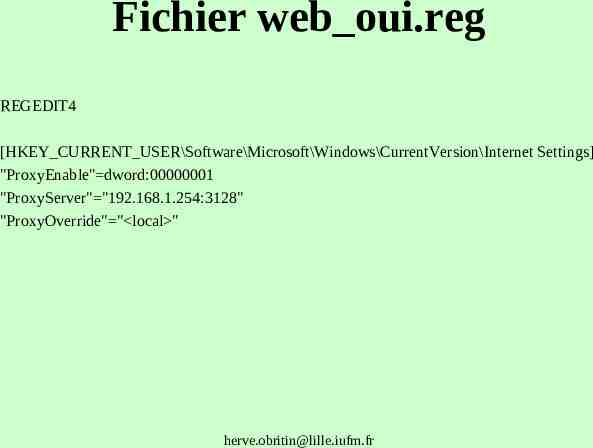

Fichier web oui.reg REGEDIT4 [HKEY CURRENT USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings] "ProxyEnable" dword:00000001 "ProxyServer" "192.168.1.254:3128" "ProxyOverride" " local " [email protected]

Script rem ----------------------------------------------rem ---section pour Windows XP et Windows 2000 pro:Win2K rem ---fin de section XP et Windows 2000 pro --rem ---nouvelle section commune --:suitepourtous rem -----------------------------------------------------rem ---fin de nouvelle section commune --- [email protected]

Proxy Un proxy masque à l'Internet toutes les adresses IP du réseau local, il doit donc masquer l'adresse d'expéditeur des paquets de données circulant via Internet. Tous les clients du réseau local doivent passer par le proxy pour accéder à Internet ce qui permet : De filtrer les accès à certains sites. De filtrer les accès en fonction des utilisateurs. De filtrer les accès en fonction de l ’heure. D ’enregistrer un journal des connexions. De mettre en cache les pages visitées. Les serveurs Proxy sont orientés application, c'est-à-dire tributaires d'un protocole (http, ftp, smtp ). [email protected]

Symantec AntiVirus Corporate Contrôle et protection antivirus professionnel à partir d'une seule console de gestion Gestion des politiques antivirus sur plates-formes hétérogènes Gestion centralisée et évolutive construite sur une technologie leader du marché Protection antivirus automatique et déploiement rapide grâce à une taille réduite de fichiers de définitions virales et à un déploiement de serveurs multi-thread Gestion de groupes logiques pour les postes de travail et les serveurs, et protection renforcée des paramètres de configuration Protection à jour des postes de travail itinérants via une nouvelle fonction de "roaming" (connexion dynamique vers un serveur parent) des mises à jour de définitions de virus [email protected]

Firewall Un firewall est essentiellement un dispositif de protection qui constitue un filtre entre un réseau local et un autre réseau non sûr tel que l’Internet ou un autre réseau local. Un coupe-feu est l’assemblage d’une partie matérielle (un ordinateur) et d’un logiciel installé sur celui-ci. [email protected]

Firewall Le filtrage se fait les données de contrôle des paquets : types de paquets (TCP, UDP, ) adresse IP d’origine adresse IP de destination le port de destination (TCP, UDP, ) Filtrage Applicatif Les Firewalls d'application (Application level Firewalls) permettent un contrôle d'accès beaucoup plus précis. Il est réalisé par l’examen de ports de services Telnet ou FTP par exemple. Filtrage Utilisateur Les Firewalls de réseau (Network level Firewalls), proches du matériel, permettent une protection au niveau de l’utilisateur. Ce filtrage permet d’autoriser ou de filtrer des plages horaires ou jours précis, sur certains sites particuliers définis sous forme IP ou DNS de l’Internet. [email protected]

Firewall Firewall avec routeur de filtrage La solution Firewall la plus simple, mais aussi la moins sûre, se borne au réseau. On l'obtient en configurant le routeur qui assure la connexion avec l’Internet. Le routeur de filtrage contient les autorisations d'accès basées exclusivement sur les adresses IP et les numéros de port. [email protected]

Firewall Passerelle double - Le réseau bastion Il s'agit d'un ordinateur inclus à la fois dans les deux réseaux Internet et Intranet. Cette machine doit être équipée de deux cartes réseau. La passerelle double n'autorise aucun trafic IP entre les réseaux. On l'appelle également réseau bastion, car il contrôle tous les services accessibles de l'extérieur comme de l'intérieur du réseau interne tels que les serveurs Web, FTP et Mail. Un serveur Proxy supplémentaire est également configuré pour permettre aux utilisateurs du réseau interne d'accéder à Internet. [email protected]

Firewall Firewalls avec réseau de filtrage La combinaison des deux méthodes est plus sûre et efficace. Au niveau du réseau, un routeur sous écran est configuré de façon à n'autoriser les accès de l'extérieur et de l'intérieur que par l'intermédiaire du réseau bastion. Un serveur Proxy supplémentaire est également configuré pour permettre aux utilisateurs du réseau interne d'accéder à Internet. [email protected]

Black Lists Adresses pour la gestion des listes noires avec Kwartz TeleDanmark.no ftp://ftp.teledanmark.no/pub/www/proxy/squidGuard/contrib/blacklists.tar.gz http://ftp.teledanmark.no/pub/www/proxy/squidGuard/contrib/blacklists.tar.gz Université de Toulouse ftp://ftp.univ-lse1.fr/pub/unix/reseau/cache/SquidGuard/contrib/blacklists.tar.gz ftp://ftp.univ-tlse1.fr/pub/unix/reseau/cache/squidguard contrib/blacklists.tar.gz Académie de Lille ftp://ftp.ac-lille.fr/kwartz/BlackLists/blacklists.tar.gz [email protected]