Análisis de vulnerabilidades de seguridad en centrales VoIP Elastix

43 Slides2.58 MB

Análisis de vulnerabilidades de seguridad en centrales VoIP Elastix a través de Hacking Ético JULIO CÉSAR SOTOMAYOR POZO 2014

Agenda Introducción Marco Teórico Pruebas de penetración Análisis Vulnerabilidades Soluciones Análisis de Resultados Conclusiones y recomendaciones

INTRODUCCIÓN

Introducción Comunicaci ón Telefonía Mensajería VoIP Seguridad Crecimiento Costos bajos Confidencialid ad infraestructur a

MARCO TEÓRICO

Elastix Aplicación para telefonía IP Basada en asterisk pero con una interfaz simple y fácil de usar Protocolos de trabajo: SIP, RTP, IAX Puertos communes: 10000 – 20000, 5060, 4569

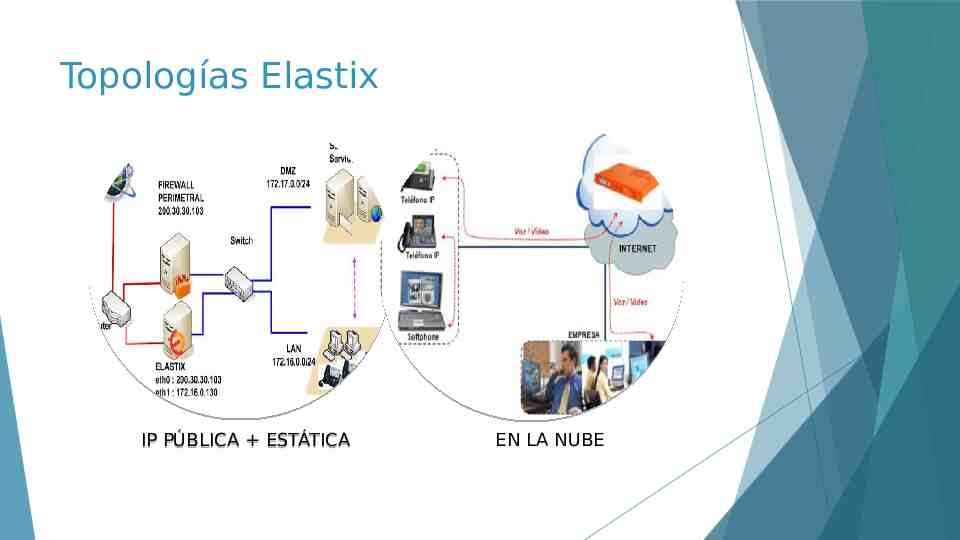

Topologías Elastix IP PÚBLICA ESTÁTICA EN LA NUBE

Hacking Ético Poner a prueba sistemas sin hacer daño Fines destructiv os Black Hats White Hats Proteger sistemas Gray Hats TIPOS DE HACKER

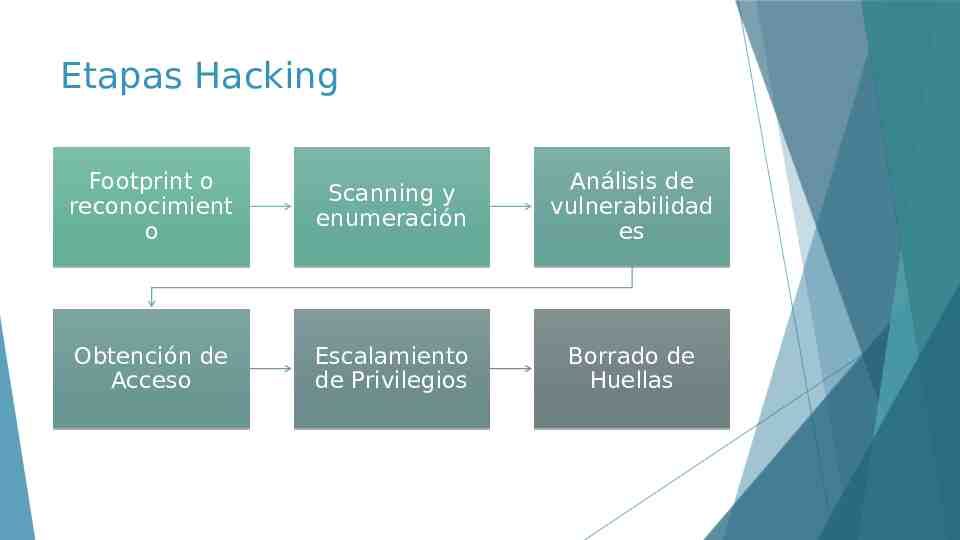

Etapas Hacking Footprint o reconocimient o Scanning y enumeración Análisis de vulnerabilidad es Obtención de Acceso Escalamiento de Privilegios Borrado de Huellas

Software Necesario VMWare Máquina Virtual Kali Linux Herramientas Hacking

PRUEBAS DE PENETRACIÓN

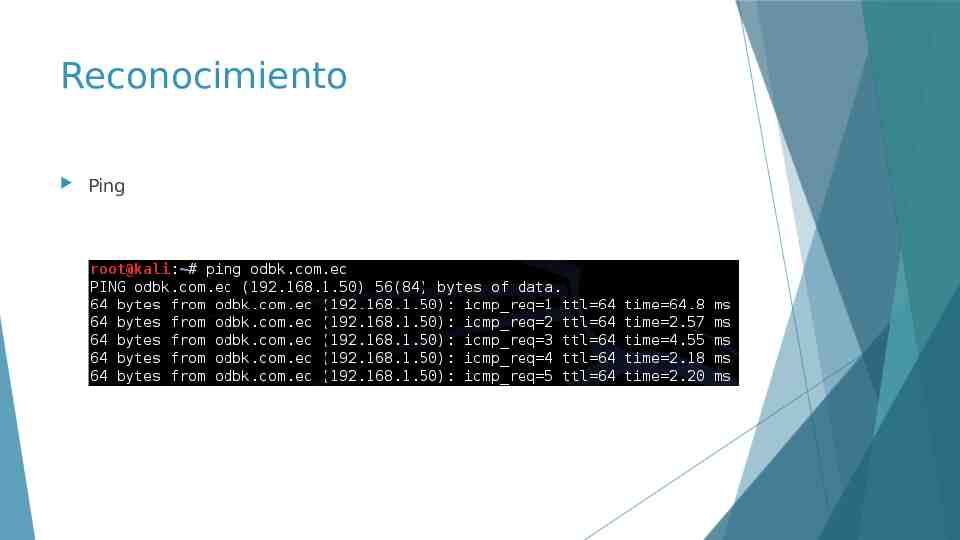

Reconocimiento Ping

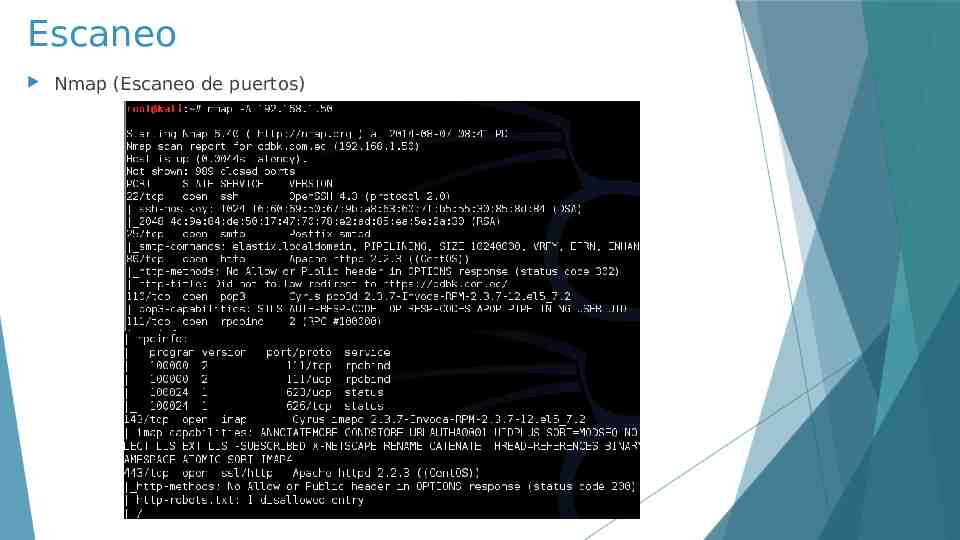

Escaneo Nmap (Escaneo de puertos)

Nmap

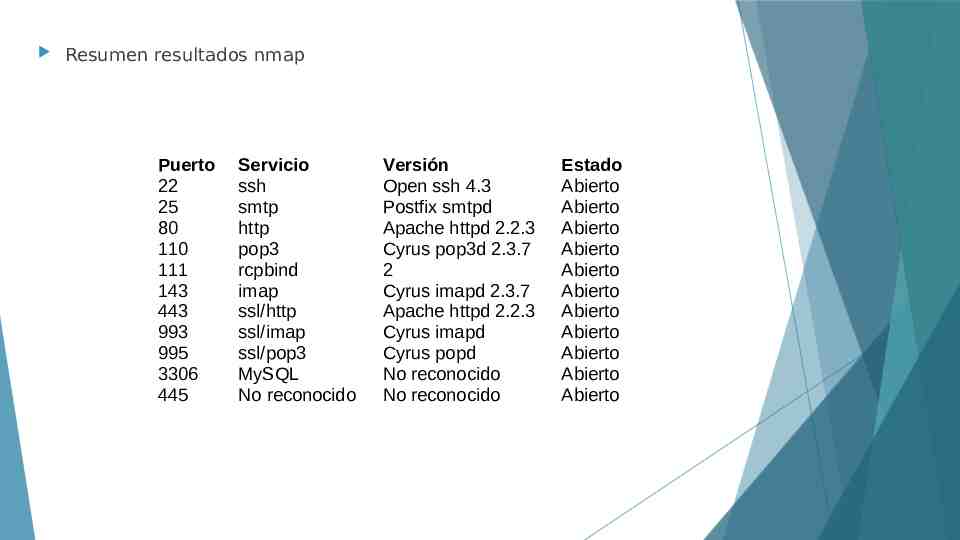

Resumen resultados nmap Puerto 22 25 80 110 111 143 443 993 995 3306 445 Servicio ssh smtp http pop3 rcpbind imap ssl/http ssl/imap ssl/pop3 MySQL No reconocido Versión Open ssh 4.3 Postfix smtpd Apache httpd 2.2.3 Cyrus pop3d 2.3.7 2 Cyrus imapd 2.3.7 Apache httpd 2.2.3 Cyrus imapd Cyrus popd No reconocido No reconocido Estado Abierto Abierto Abierto Abierto Abierto Abierto Abierto Abierto Abierto Abierto Abierto

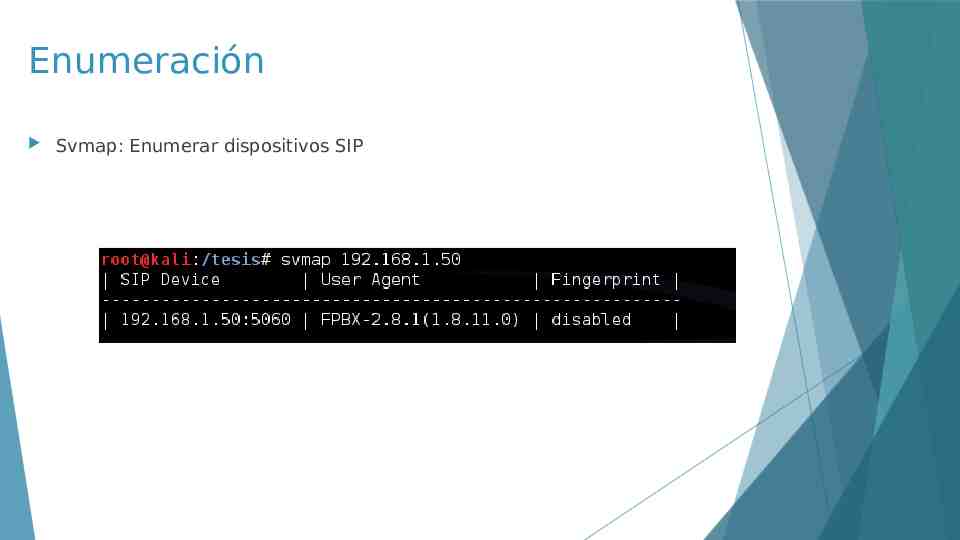

Enumeración Svmap: Enumerar dispositivos SIP

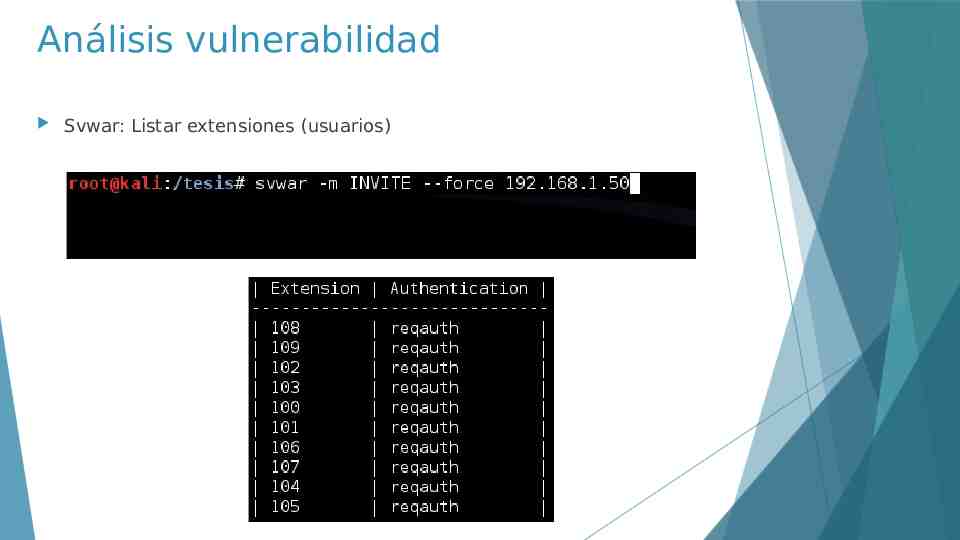

Análisis vulnerabilidad Svwar: Listar extensiones (usuarios)

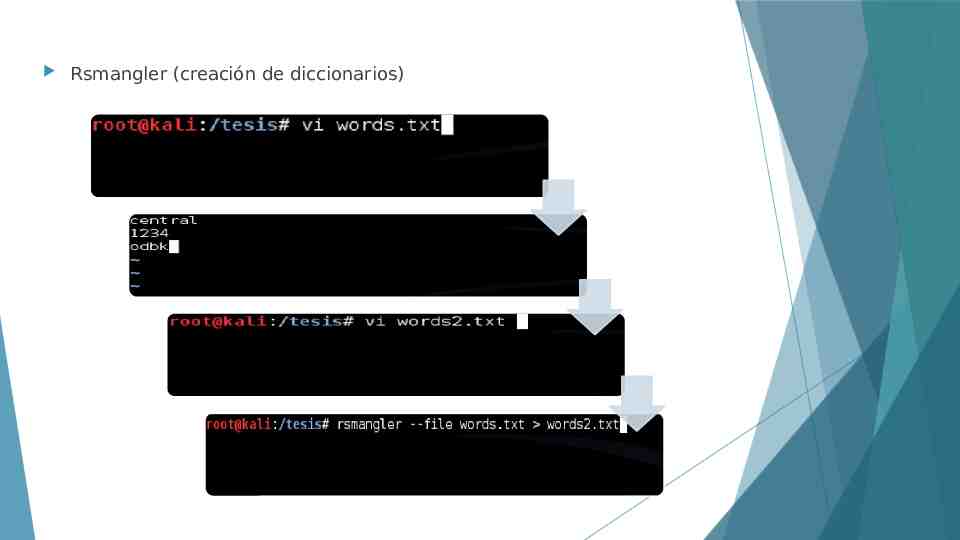

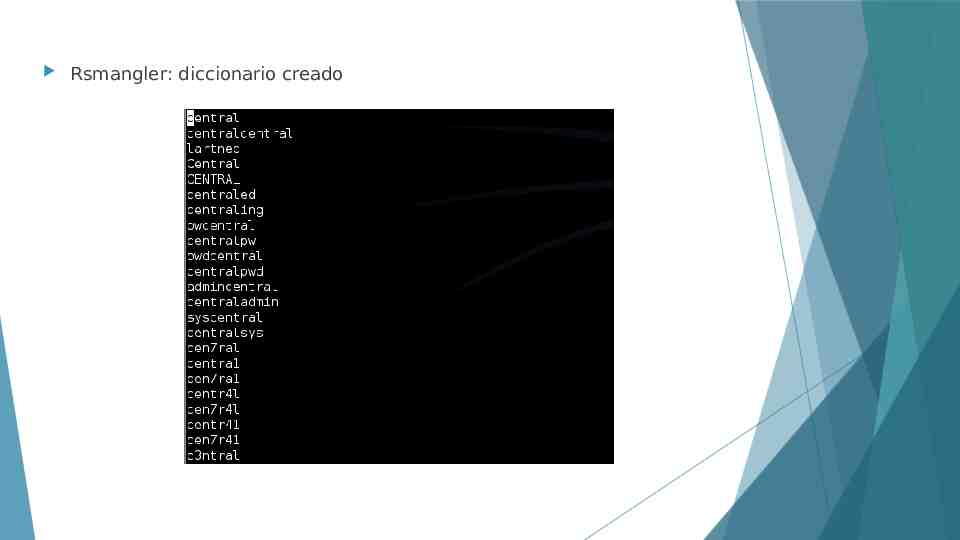

Rsmangler (creación de diccionarios)

Rsmangler: diccionario creado

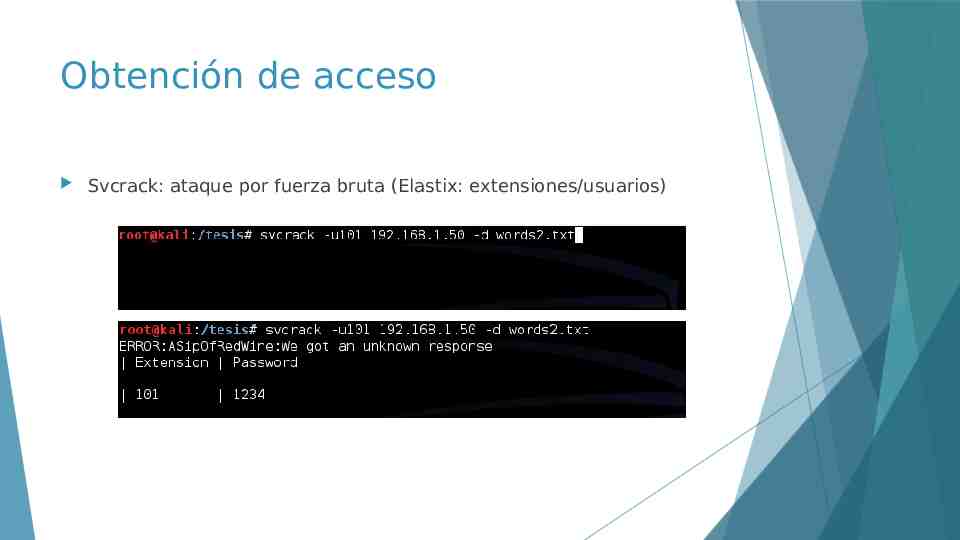

Obtención de acceso Svcrack: ataque por fuerza bruta (Elastix: extensiones/usuarios)

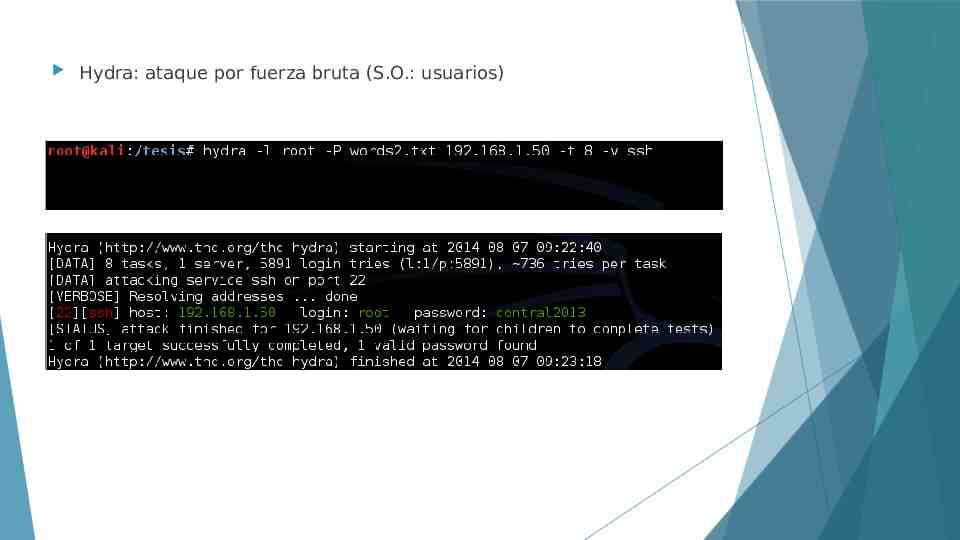

Hydra: ataque por fuerza bruta (S.O.: usuarios)

ANÁLISIS VULNERABILIDADES

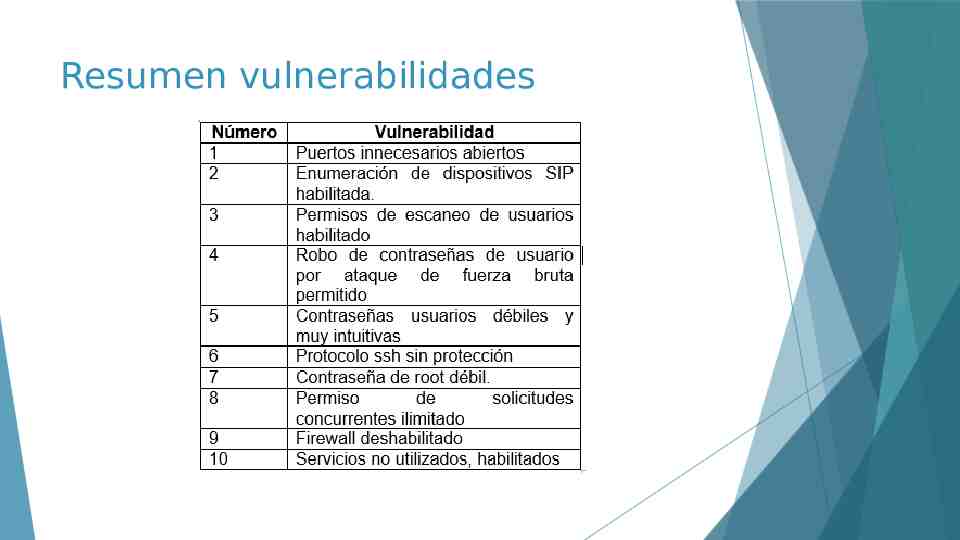

Resumen vulnerabilidades

SOLUCIONES

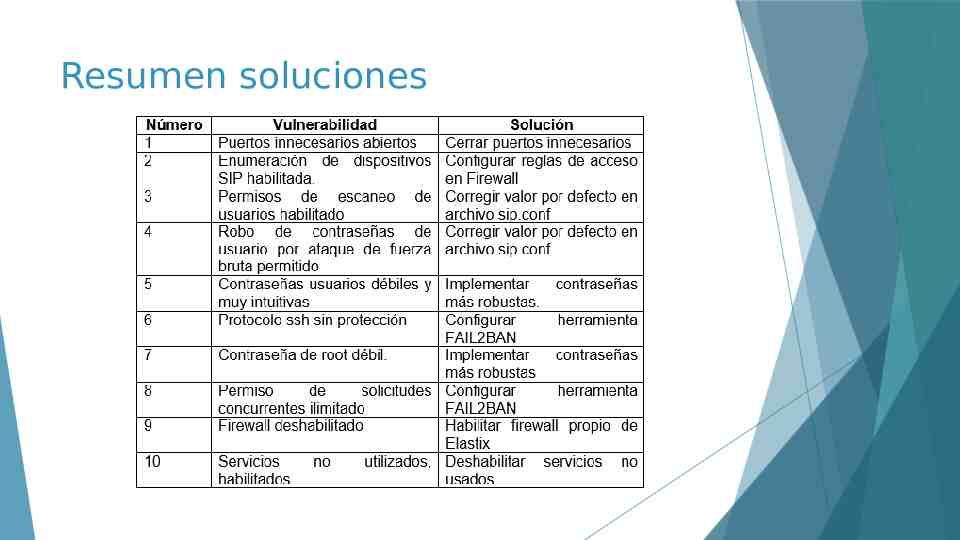

Resumen soluciones

Implementación soluciones Implementar contraseñas más robustas Configurar herramienta FAIL2BAN Habilitar firewall de Elastix Cerrar puertos no usados y servicios de aplicaciones no utilizadas Corregir archivo de configuración sip.conf

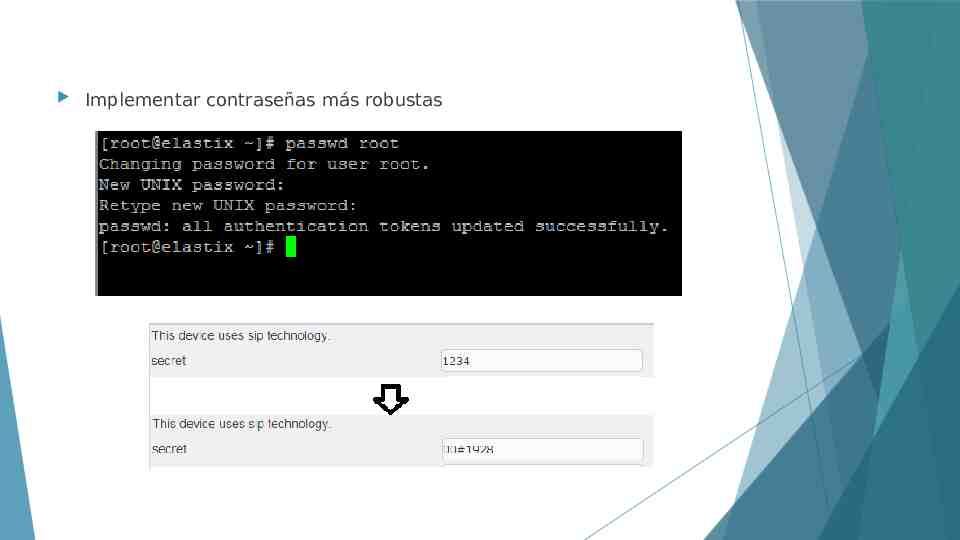

Implementar contraseñas más robustas

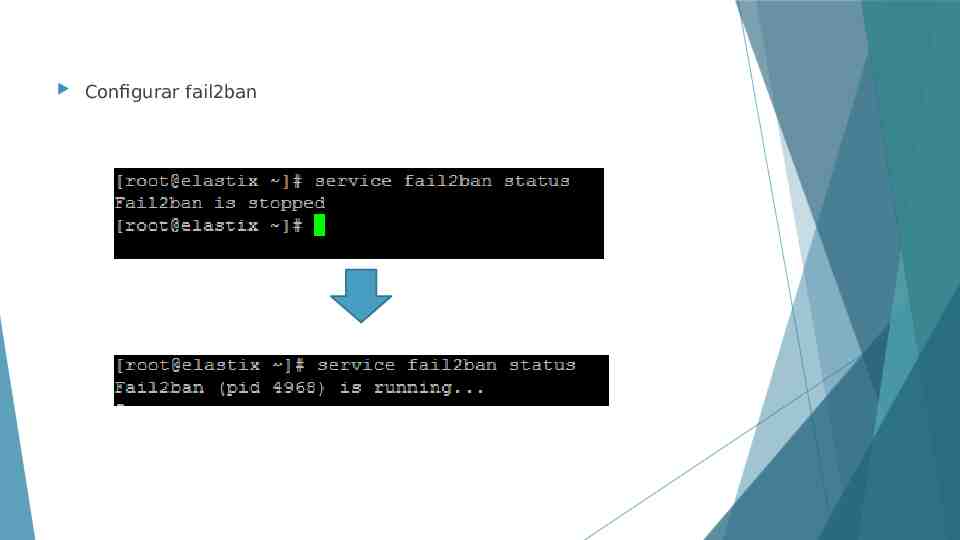

Configurar fail2ban

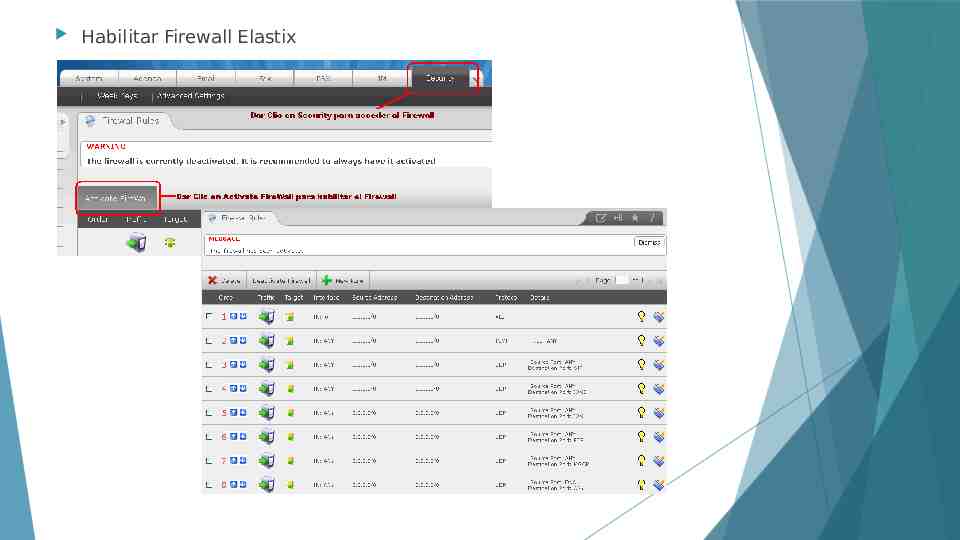

Habilitar Firewall Elastix

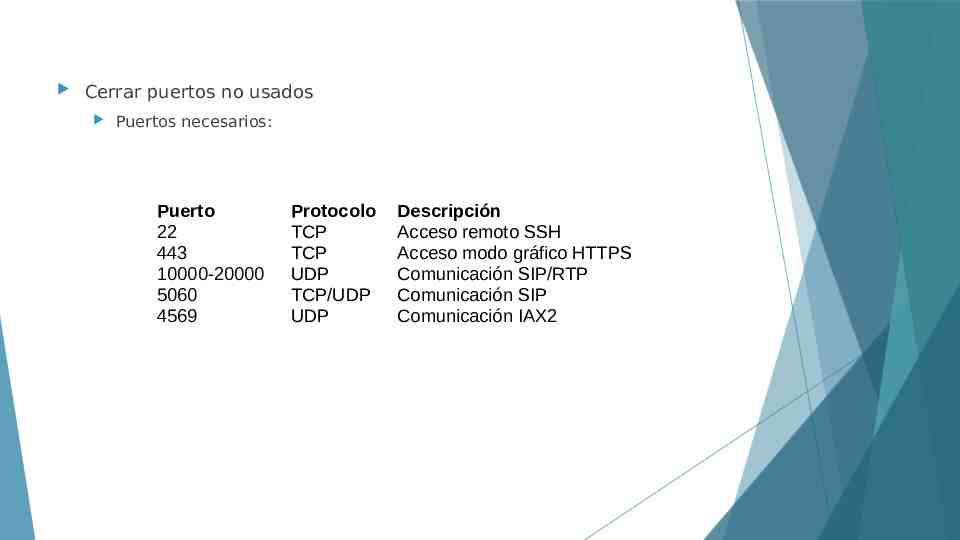

Cerrar puertos no usados Puertos necesarios: Puerto 22 443 10000-20000 5060 4569 Protocolo TCP TCP UDP TCP/UDP UDP Descripción Acceso remoto SSH Acceso modo gráfico HTTPS Comunicación SIP/RTP Comunicación SIP Comunicación IAX2

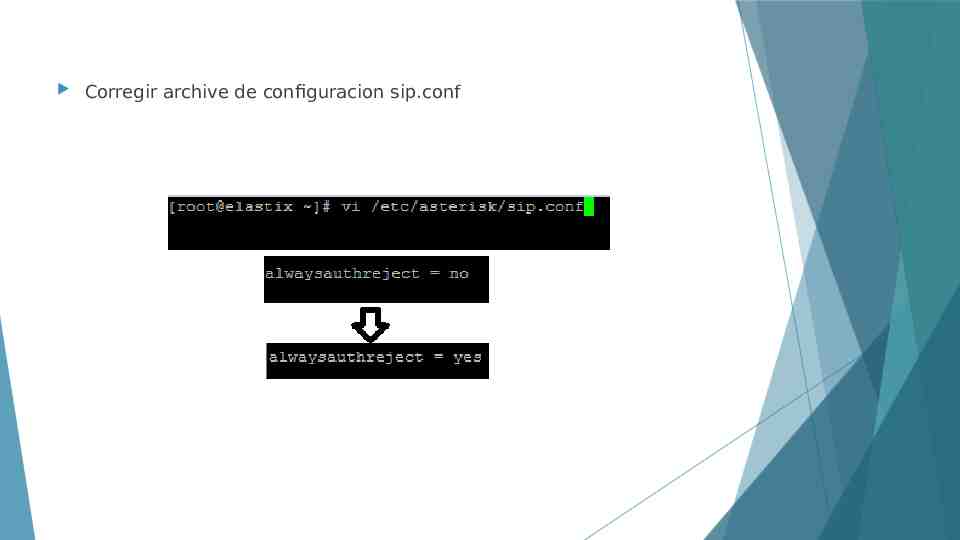

Corregir archive de configuracion sip.conf

Análisis de resultados

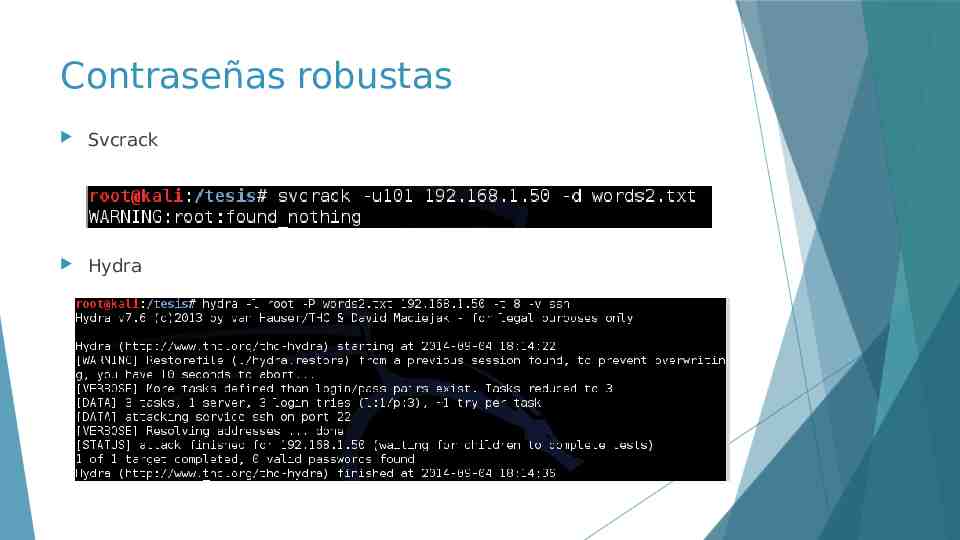

Contraseñas robustas Svcrack Hydra

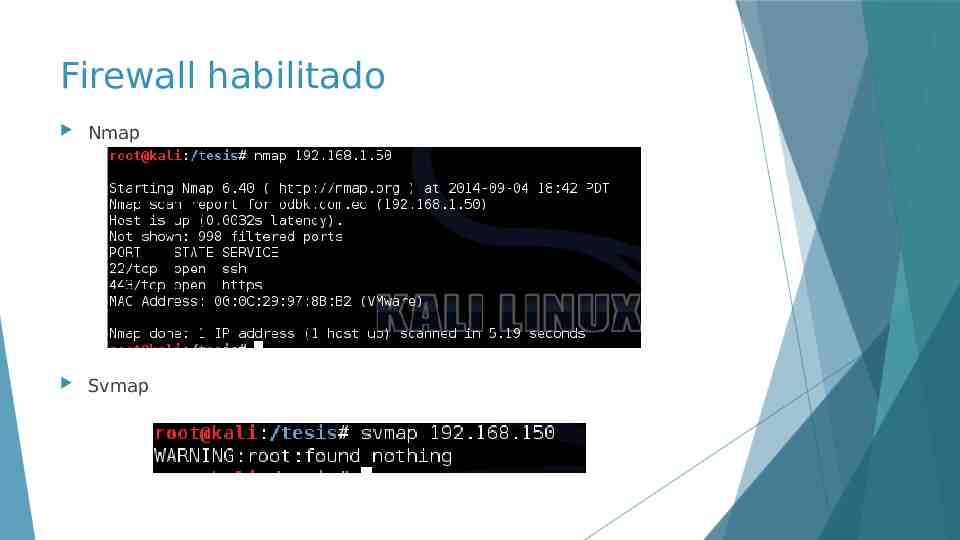

Firewall habilitado Nmap Svmap

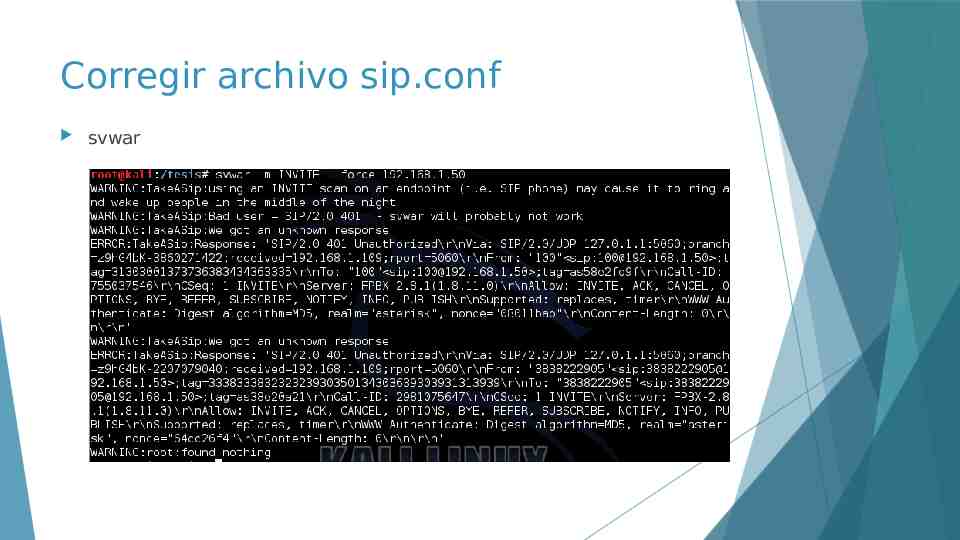

Corregir archivo sip.conf svwar

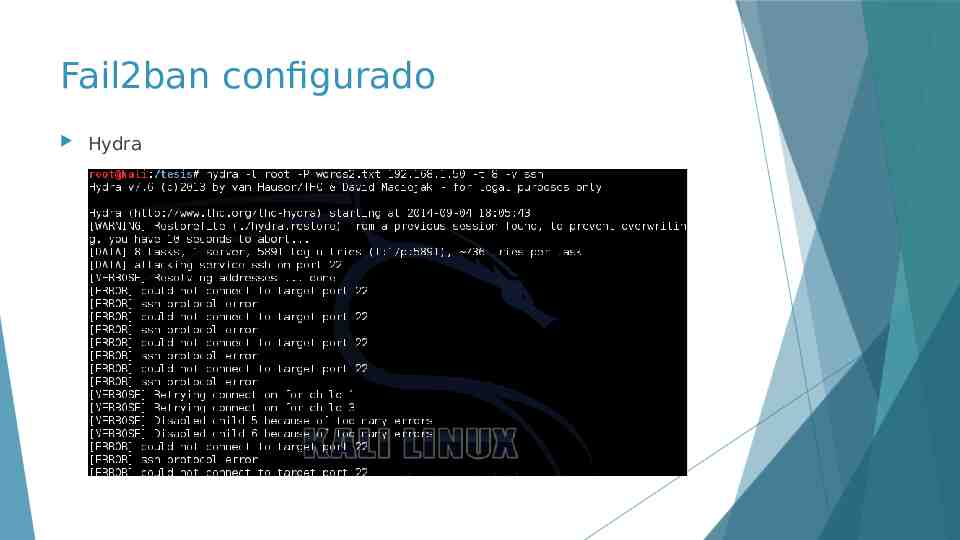

Fail2ban configurado Hydra

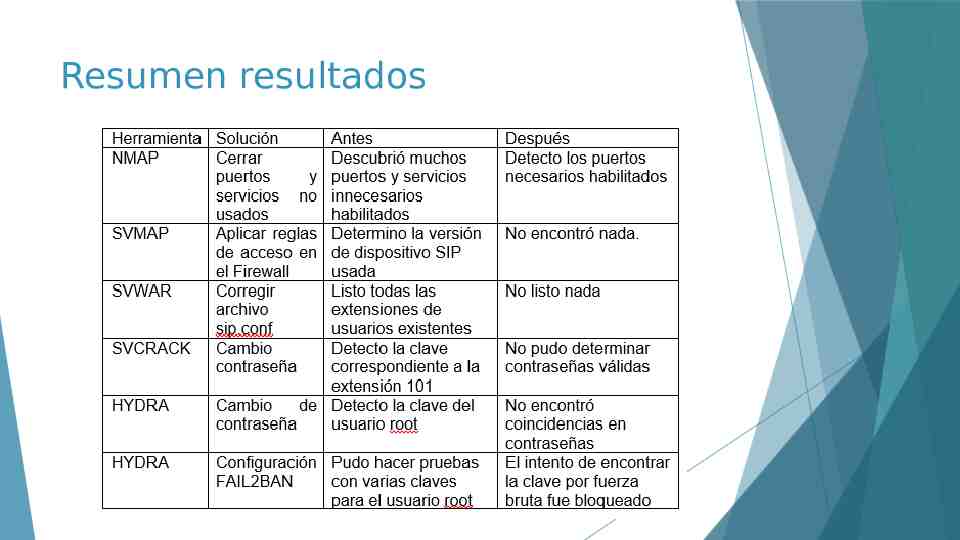

Resumen resultados

CONCLUSIONES Y RECOMENDACIONES

Conclusiones El hacking ético aparece como una parte de una solución potencial para la mejorar la seguridad de los sistemas informáticos. El hacking ético trata de arreglar un sistema atacándolo en muchos casos con éxito. Gracias a las herramientas que nos provee Kali Linux se pudo determinar varias vulnerabilidades de las centrales Elastix, pero cabe recalcar que la mayoría de ellas se producen por una falta de interés o conocimiento de las personas que implementa la central, puesto que son vulnerabilidades por realizar instalaciones desatendidas con valores por defecto. Las soluciones implementadas tuvieron un gran éxito logrando asegurar las vulnerabilidades encontradas, sin embargo es importante pensar que estas no son las únicas soluciones posibles, así como tampoco son todas las vulnerabilidades existentes.

Conclusiones La mayoría de usuarios cometen el error de no utilizar adecuadamente las herramientas de seguridad que provee la propia plataforma, en muchos de los casos esas herramientas podrían evitar la vulnerabilidad de la central. Uno de los errores más evidentes es la falta de conciencia al momento de poner las contraseñas, generalmente los usuarios buscan claves fáciles de recordar o que están íntimamente relacionadas con cosas personales o con el sistema que están usando.

Recomendaciones Al realizar una instalación de cualquier software o sistema operativo, es importante leer bien las opciones que estamos configurando por defecto, muchos de estas vienen por defecto para facilidad del usuario, pero eso no implica que se tome en cuenta la seguridad. Si tenemos la oportunidad y el conocimiento es mejor realizar una instalación lo menos desatendida posible configurando desde el principio todos los parámetros de seguridad que fueren necesarios. Uno de los puntos más importantes resaltados a lo largo de este proyecto de tesis fue la falta de criterio para las contraseñas, es recomendable que dentro de una empresa se manejen políticas de seguridad en contraseñas, de esta manera todos los usuarios están al tanto de cómo crear una contraseñas robusta, e incluso este tema de seguridad debería ser parte de las capacitaciones que reciben los empleados nuevos.

Recomendaciones Elastix es una plataforma muy robusta y bastante segura si sabe implementar de la manera correcta, es importante leer los tutoriales y papers que se encuentran el su página oficial, muchos de ellos son enfocados específicamente a temas de seguridad, de esta forma evitaríamos contratiempos y explotaríamos de mejor manera las herramientas propias de la plataforma. Las herramientas de seguridad y vulnerabilidades cambian a diario. Cada día nuevas proezas son publicadas, además nuevas herramientas y scripts son implementadas o actualizadas. Debido a esto es importante mantenerse siempre actualizado para lo cual se puede acceder a una suscripción a sitios que brinden información relacionada con seguridad, lectura de revistas y papers. De esta manera podemos prevenir posibles ataques implementando nuevas herramientas de seguridad.

GRACIAS